wp-fail2ban 是 wordpress 上一款与 fail2ban 集成的,提高 wordpress 站点安全性的插件。 安装: 在 插件>安装新插件 中搜索“wp-fail2ban”,安装如上图所示插件并启用。 安装完成后,ssh 连接到你博客的 vps 上。 配置: 参考插件的 配置文档 ,以使用 systemd 的 debian12 为例。 确保你的 vps 上已经安装了 fail2ban。如果没有安装,可以参考我的这篇博文进行安装和配置。 复制你的 网站根目录/wp-content/plugins/…

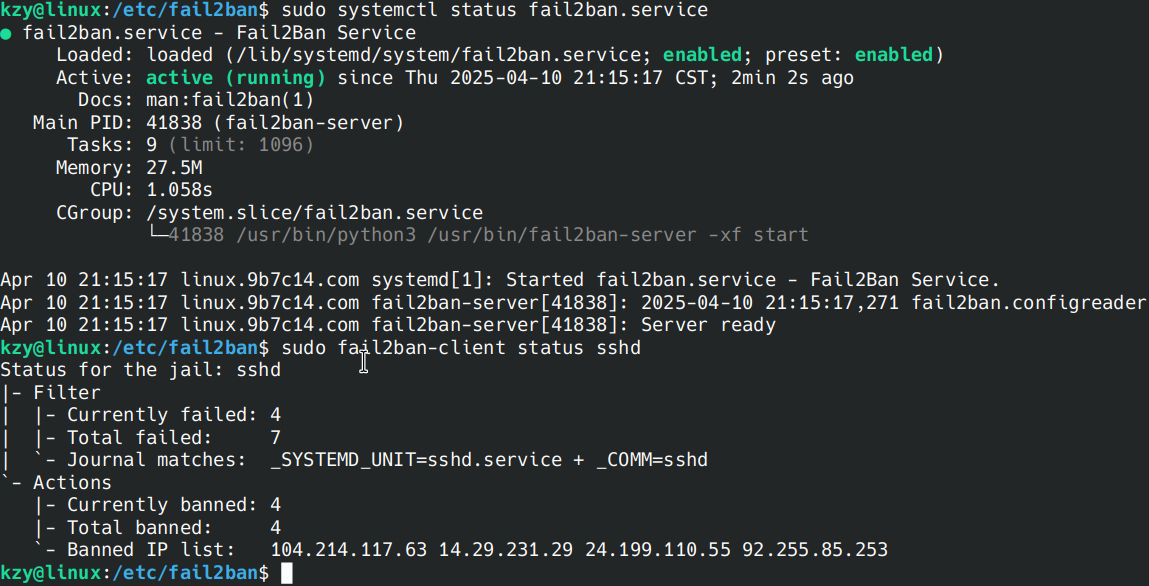

fail2ban是一个服务器免受暴力攻击的入侵防御软件,基于auth 日志文件工作,更新防火墙规则,用于在指定的时间内拒绝特定的 IP 地址,从而有效保护服务器免受暴力攻击。 fail2ban 的安装: debian12 上使用以下命令安装: 安装完成后,fail2ban会自动运行。 fail2ban 的配置: 如果遇到fail2ban安装完成后,使用命令 查看fail2ban运行状态时显示失败,请参考我的这篇文章解决 切换到目录 /etc/fail2ban ,复制 jail.conf 一份为 jail.local…